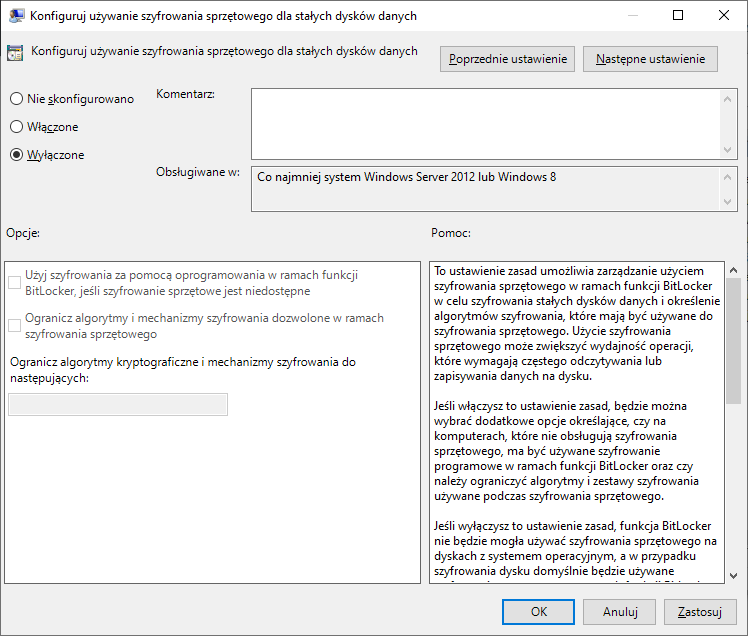

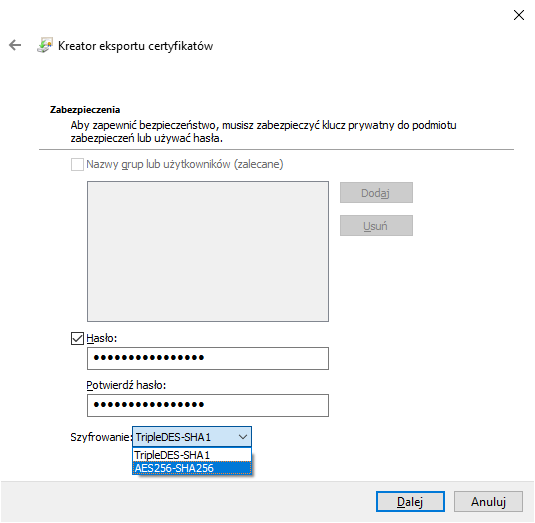

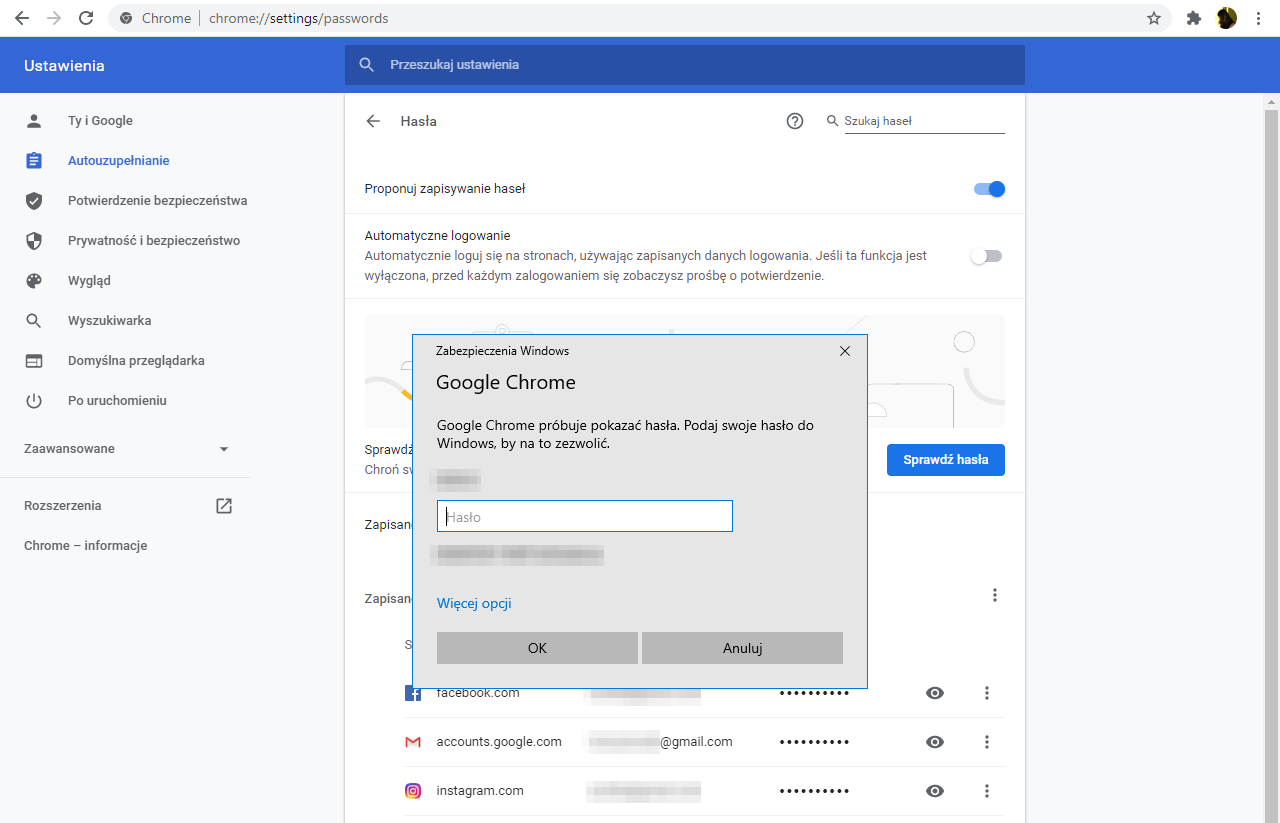

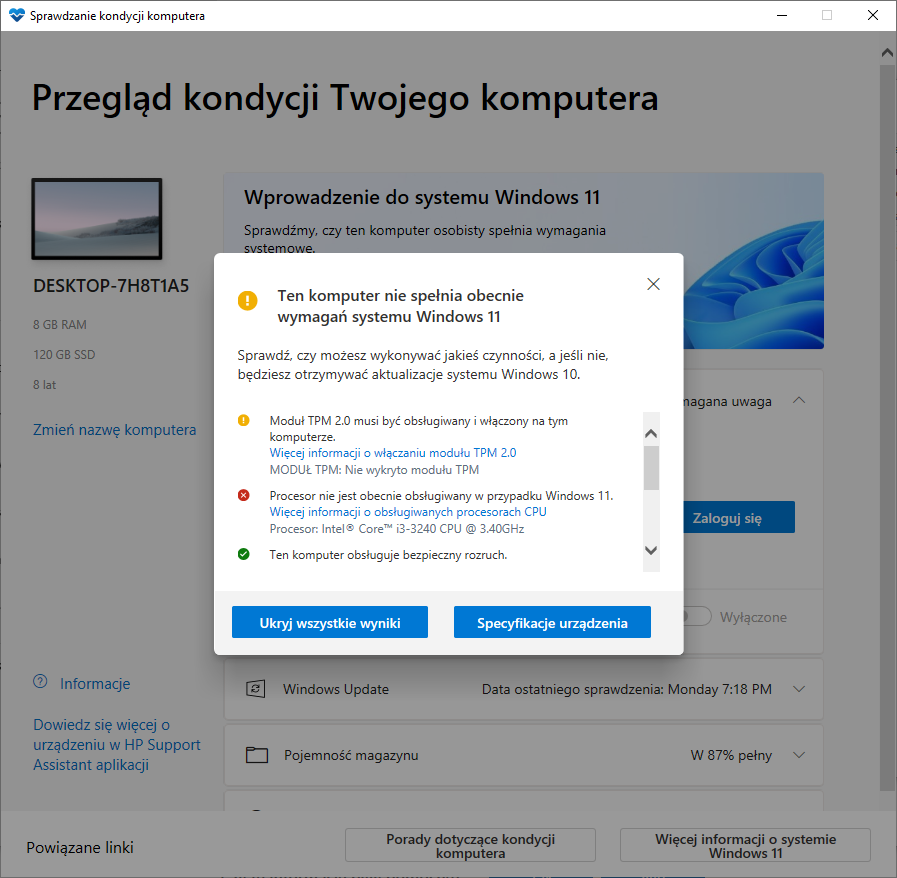

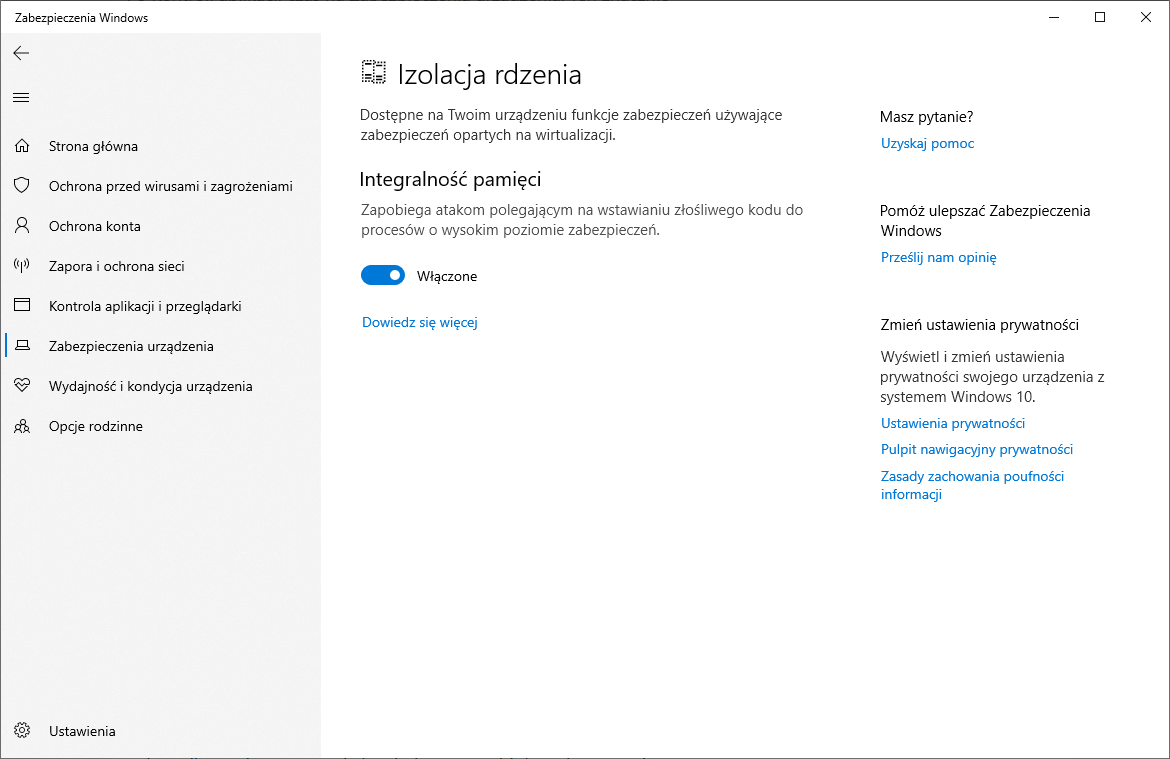

Podstawy Bezpieczeństwa: Od Windowsa 7 do Windowsa 11 – na co warto zwrócić uwagę | Zaufana Trzecia Strona

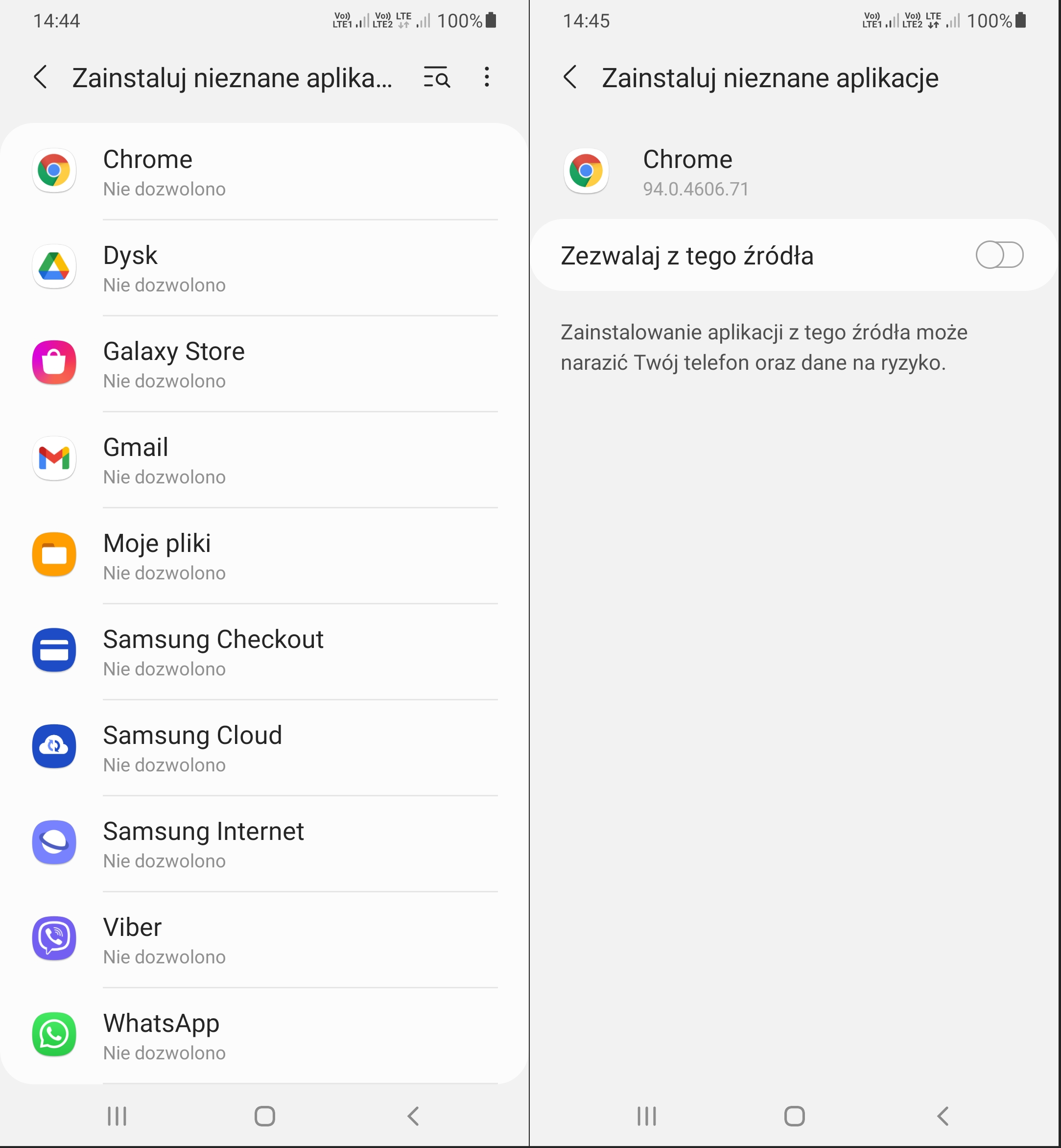

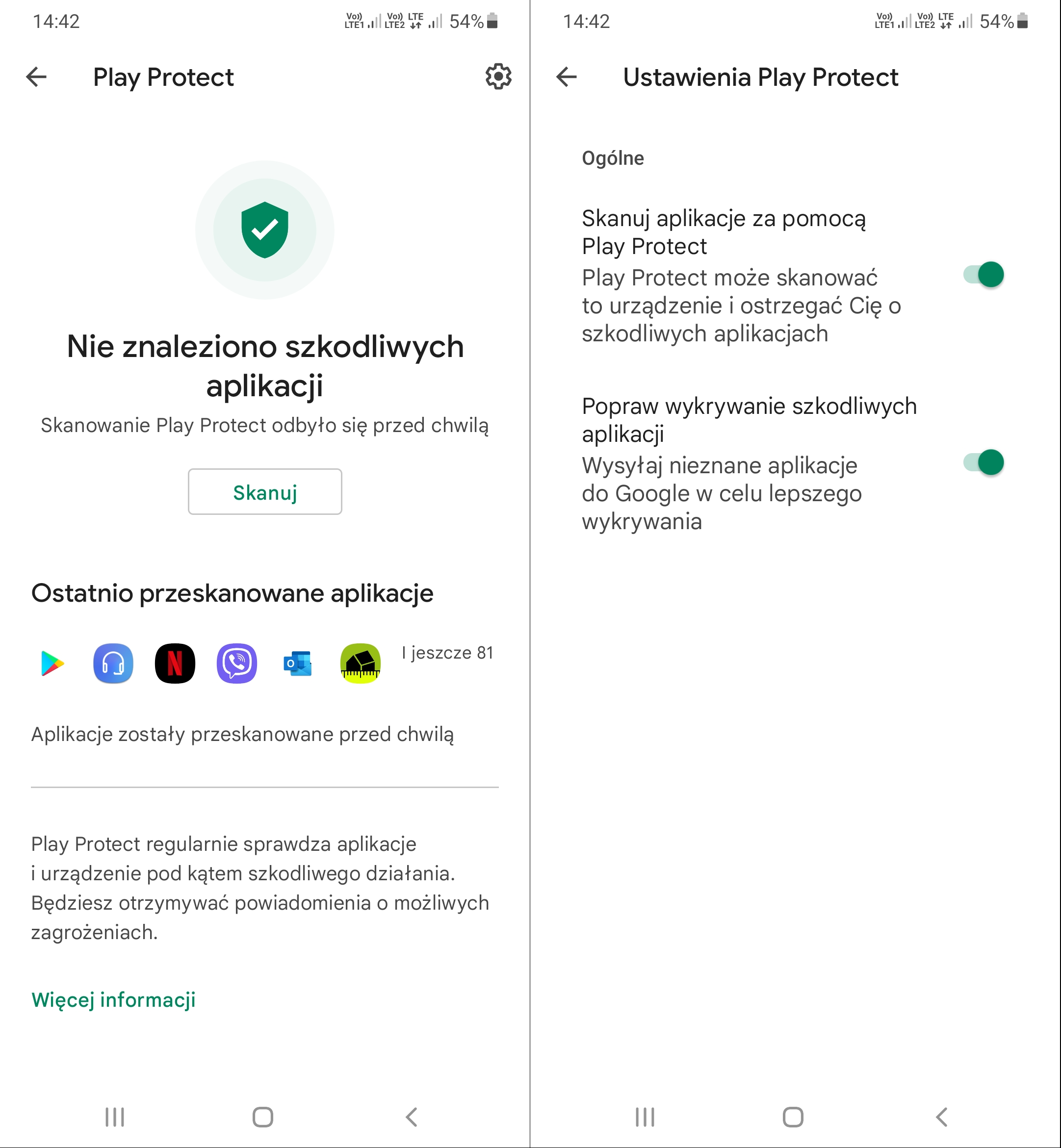

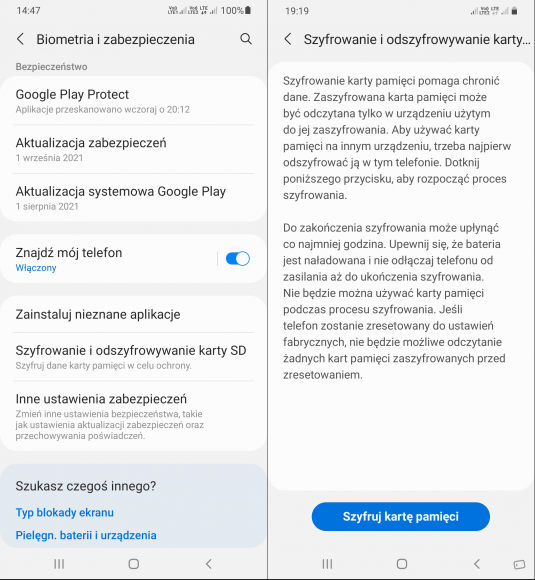

Podstawy Bezpieczeństwa: Jak zadbać o swoje bezpieczeństwo, używając Androida | Zaufana Trzecia Strona

Podstawy Bezpieczeństwa: Od Windowsa 7 do Windowsa 11 – na co warto zwrócić uwagę | Zaufana Trzecia Strona

Podstawy Bezpieczeństwa: Jak zadbać o swoje bezpieczeństwo, używając Androida | Zaufana Trzecia Strona